cryptography

-

Blockchain, het kloppend hart van Bitcoin

Posted on

by

Bitcoin is de eerste gedistribueerde cryptocurrency, of anders gezegd, de eerste munteenheid die voor financiële transacties dankzij cryptografie geen nood heeft aan centrale partijen, zoals traditioneel de banken. Het kloppend hart van het in 2009 gelanceerde Bitcoin is de blockchain, zeg maar een gedistribueerde database waarin alle financiële Bitcoin-transacties geregistreerd worden. Werking Het Bitcoin systeem

-

Elliptic Curve Cryptography for dummies 2: en pratique pour la cryptographie

Posted on

by

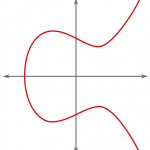

Dans un précédent article, nous avons introduit la cryptographie sur courbe elliptique (Elliptic Curve Cryptography (ECC) en anglais), l’aspect d’une courbe elliptique, et en quoi l’ECDLP est le fondement de la sécurité de l’ECC. Ici, nous allons voir comment l’ECC fonctionne en pratique. Encore une fois, je remercie par avance les experts dans le domaine qui comprendront

-

Elliptic Curve Cryptography for dummies 1: introduction

Posted on

by

La cryptographie sur courbes elliptiques, ou Elliptic Curve Cryptography (ECC) en anglais, est un des plus puissants types de cryptographie utilisée aujourd’hui. On retrouve cette technologie dans de nombreux exemples du quotidien, tels que dans le protocole HTTPS d’un grand nombre de sites web ou dans certaines cartes d’identité (p.ex. pour la méthode de signature

-

Het quantum aan de macht? – deel 2

Posted on

by

Waar we in een vorige post hebben gezien waar de fundamenten van quantum computing liggen en wat de theoretische mogelijkheden zijn, dan gaan we nu eens kijken hoe het op het vlak van technische realisaties is gesteld. Misschien toch nog eens kort het belangrijkste herhalen: Qubits (quantum bits) zijn superpositie van twee toestanden. Ze stellen

-

Comment chiffrer ses données dans le cloud

Posted on

by

Le cloud computing est une tendance forte dans le monde de l’IT. Ses nombreux avantages, comme la flexibilité d’utilisation ou la réduction des coûts, ont convaincu beaucoup d’entreprises qui utilisent désormais des services et applications cloud comme Dropbox, Gmail ou Salesforce au quotidien. La sécurité doit faire l’objet d’une attention particulière lors du choix d’une

-

L’importance de la taille des clés en cryptographie

Posted on

by

La plupart des algorithmes de cryptographie utilisent des clés : c’est le cas des algorithmes de chiffrement symétrique (comme AES) ou asymétrique (comme RSA), de signature digitale, des MACs… Un paramètre important lors d’une implémentation est le choix de la taille de ces clés. Ce choix affecte tout d’abord la sécurité. Plus une clé est longue,

-

Convergence, une alternative viable aux Autorités de Certification ?

Posted on

by

TLS est un protocole de cryptographie standardisé par l’IETF et utilisé pour sécuriser des communications sur internet. Son utilisation sur le web est largement répandue. Par abus de langage, on l’appelle SSL, qui est en fait le nom de son prédécesseur. Un navigateur doit, pour pouvoir établir une connexion SSL avec un serveur web, obtenir

-

SHA-3 : A la recherche de la nouvelle fonction de hachage cryptographique standard

Posted on

by

Une fonction de hachage cryptographique est une fonction qui calcule une empreinte de taille fixe (par exemple, 160 bits soit 20 octets dans le cas de SHA-1) à partir d’un message de taille variable. Une bonne fonction de hachage doit avoir certaines propriétés. Citons par exemple la résistance aux collisions : étant donnée une fonction de

-

Patentaanvraag voor de Eerstelijnskluis

Posted on

by

In het kader van het “Eerstelijnskluis” project van VAZG, heeft Smals een patentaanvraag ingediend. Het betreft een (volgens ons) nieuwe manier om zogenaamde threshold encryptie te gebruiken bij de veilige opslag van patiëntengegevens. De methode laat toe om gegevens centraal op te slaan op zo’n manier dat enkel de bestemmeling de gegevens kan zien, zelf

-

Security through obscurity is slecht voor uw business

Posted on

by

In de security-wereld was er vorige week heel wat te doen rond de inbraak bij RSA. Het blijft onduidelijk wat er precies ontvreemd is, maar de kans is groot dat het geheime algoritme van de SecurID tokens in handen is gevallen van cybercriminelen. Het algoritme is natuurlijk maar één onderdeel van de token. Er is

Keywords:

AI analytics artificial intelligence blockchain chatbot coding computational creativity cryptography Cybersecurity data quality Data Quality Tools development EDA Event gdpr GIS governance Graph Databases Knowledge Graph Machine Learning Master Data Management Natural Language Processing Open Source Privacy Privacy by design pseudonymisation quantum computing Security software design source code